Warum sollte man alle seine Termine und die Adressen, Telefonnummern und Geburtstage seiner Bekannten irgendeinem Konzern frei Haus liefern? Das sollte man natürlich nicht. Besser sind solche Daten auf dem eigenen Server Zuhause aufgehoben. Und selbst wenn man die Daten mit Notebook und Smartphone abgleichen will, braucht es dafür keinen Hightech-Server – ein Raspberry Pi und der CardDAV / CalDAV Server Baikal machen es möglich.

Warum sollte man alle seine Termine und die Adressen, Telefonnummern und Geburtstage seiner Bekannten irgendeinem Konzern frei Haus liefern? Das sollte man natürlich nicht. Besser sind solche Daten auf dem eigenen Server Zuhause aufgehoben. Und selbst wenn man die Daten mit Notebook und Smartphone abgleichen will, braucht es dafür keinen Hightech-Server – ein Raspberry Pi und der CardDAV / CalDAV Server Baikal machen es möglich.

Ich gehe im Folgenden einfach mal davon aus, dass der Raspberry Pi schon mit Raspbian läuft.

Große Einschränkung vorweg: Mit der folgenden Einrichtung ist der Raspberry Pi nur aus IPv6 Netzen heraus erreichbar (also nicht über noch auf IPv4 setzende Mobilfunknetze oder eduroam).

1. IPv6 Portweiterleitung an der Unitymedia Connect Box

Damit unser Server auch von außen erreichbar ist, muss bei der Connect Box das Port Forwarding auf die IPv6 Adresse des Raspberry Pi eingerichtet werden. Dafür muss das Administrationsmenü der Connect Box über den Browser aufgerufen werden (etwa durch http://192.168.0.1). Zunächst rufen wir in der linken Seitenleiste unter „Erweiterte Einstellungen“ den Punkt „DHCP“ auf. Wenn man nach unten scrollt erscheint die Überschrift „Reservierte IP Adressen“. Hier setzen wir in der Tabellenzelle einen Haken/Punkt vor dem Raspberry Pi. Damit wird automatisch dessen MAC Adresse unter „Reservierte Regel hinzufügen“ eingesetzt. Jetzt noch die IP Adresse festlegen (etwa 192.168.0.10) und auf „Regel hinzufügen“ und dann „Änderungen übernehmen“ klicken.

Ebenfalls in der Tabelle unter „Reservierte IP Adressen“ finden wir in der Zeile des Raspberry Pi in der Spalte „IP Adresse“ dessen IPv6 Adresse in der Form 1111:111:1111:111:1111:1111:1111:1111. Diese kopieren wir uns. Jetzt rufen wir in der linken Seitenleiste unter „Erweiterte Einstellungen“ den Punkt „Sicherheit“ und dort den Unterpunkt „IP und Port Filter“ auf. Unter dem Punkt „IPv6 Port Filter“ muss „Eingehend“ angehakt sein. Dann auf „Eine neue Regel erstellen“ klicken. Im folgenden Fenster muss „Aktiviert“ und Traffic policy „Ja“ angehakt sein. Als Protokoll wählen wir „TCP“ aus, als Quell IP-Adresse „Alle“ und als Ziel IP-Adresse „Single“. Im das aufgehenden Feld „IPv6 Adresse“ kopieren wir die IPv6 Adresse des Raspberry Pi. Die Quell Port Range stellen wir auf „Manuell“, Start auf „80“, Ende auf „80“ – das gleiche für die Ziel Port Range. Zum Abschluss auf „Regel hinzufügen“ klicken. Im Hauptfenster von IP und Port Filter dann noch auf „Änderungen übernehmen“ klicken. Jetzt wiederholen wir das ganz und fügen eine zweite Regel hinzu, nur das alle Port Wert statt 80 jetzt 433 lauten. Danach sollten alle HTTP und HTTPS Anfragen von Außen an den Raspberry Pi durchgereicht werden.

2. DNS – Domain für Weiterleitung auf IPv6 Adresse einrichten

Theoretisch ist der später auf dem Raspberry Pi laufende Webserver auch allein über die IPv6 Adresse von außen erreichbar (also bspw. mit „http://[1111:111:1111:111:1111:1111:1111:1111]/index.php“ im Browser aufrufbar). Aber kaum jemand möchte sich wohl die lange IPv6 Adresse merken. Außerdem funktioniert der Aufruf zwar im Browser, wenn man die Adresse für die Verbindung zum CalDav/CardDav etwa unter macOS für Kontakte und Kalender nutzen möchte, akzeptieren die Appel Programme eine solche Adresse nicht als Serveradresse. Daher brauchen wir noch eine Domain, die auf die IPv6 Adresse verweist. Kostenlos gibt es die etwa bei freedns.afraid.org. Einfach auf der Seite einen Account anlegen. Dann im linken Menü auf „Subdomains“ klicken und eine neue Subdomain anlegen und mit der kopierten IPv6 Adresse verknüpfen. Dafür muss im Formular der Type auf „AAAA“ geändert werden. Dann noch einen Namen für die Subdomain eintragen (im Folgenden „SUB“) und die Domain auswählen (im Folgenden „DOMAIN.XYZ“). Als Destination wird dann die IPv6 Adresse des Raspberry eingetragen, das Captcha gelöst und auf „Save!“ geklickt. ACHTUNG: Bis der Raspberry Pi tatsächlich über SUB.DOMAIN.XYZ erreichbar ist, kann es einige Zeit – bis zu mehreren Stunden – dauern.

3. Webserver installieren und SSL Verschlüsselung einrichten

Jetzt brauchen wir zur Vorbereitung nur den schnellen, kleinen Webserver nginx, die Scriptsprache php und sqlite als ressourcensparende Datenbank installiert. Dafür melden wir uns zunächst mittels ssh auf dem Raspberry Pi an (etwa mit „ssh pi@192.168.0.10“) und rufen dann folgenden Befehl auf:

sudo apt-get install nginx php5 php5-fpm php-pear php5-common php5-mcrypt php5-mysql php5-cli php5-gd sqlite php5-sqlite

Bevor wir den Webserver starten, sind noch zwei Einstellungen anzupassen, damit er auf dem nicht ganz so potenten Raspberry Pi anständiger läuft: in der Daten „/etc/nginx/nginx.conf“ reduzieren wir die Zahl der „worker_processes“ von 4 auf 1 und die der „worker_connections“ von 768 auf 128.

Damit wir später unsere wertvollen Daten nicht ungesichert durchs Netz schicken – sonst hätten wir nicht viel gewonnen – , muss die Datenübermittlung mittels SSL gesichert werden. Dafür erzeugen wir uns nun zunächst ein eigenes Zertifikat mit entsprechendem Schlüssel, indem wir folgende Befehle hintereinander ausführen:

sudo mkdir /etc/nginx/ssl

cd /etc/nginx/ssl

sudo openssl genrsa -out baikal.key 4096

sudo openssl req -new -sha256 -key baikal.key -out baikal.csr

Jetzt signieren wir das Zertifikat noch selber (daher moniert der Browser später auch unser Zertifikat, weil es nicht von einer „vertrauenswürdigen“ Institution signiert wurde – wir können ihm aber trotzdem beibringen, das Zertifikat dauerhaft zu akzeptieren). Bei den Abfragen braucht nur bei „Country Name“ „DE“ für Deutschland und bei „Common Name“ einfach SUB.DOMAIN.XYZ eingeben (oder wenn man keine will die IPv6 Adresse des Raspberry Pi).

sudo openssl x509 -req -sha256 -days 3650 -in baikal.csr -signkey baikal.key -out baikal.crt

Jetzt geht es daran, nginx richtig einzustellen, damit der Webserver unser Zertifikat kennt, die Verbindung immer verschlüsselt hergestellt und php genutzt wird. Dazu passen wir die Datei „/etc/nginx/sites-available/default“ wie folgt an:

server {

listen 80;

listen [::]:80 ipv6only=on;

server_name SUB.DOMAIN.XYZ; # die IPv6Adresse muss in eckigen Klammern stehen, wenn der Domainname verwendet wird, keine Klammern benutzen

rewrite ^ https://$server_name$request_uri? permanent; # immer https verwenden

}

server {

listen 443 ssl;

listen [::]:443 ssl ipv6only=on;

server_name SUB.DOMAIN.XYZ; # die IPv6Adresse muss in eckigen Klammern stehen, wenn der Domainname verwendet wird, keine Klammern benutzen

ssl_certificate /etc/nginx/ssl/baikal.crt; # unsere Zertifikat benutzen

ssl_certificate_key /etc/nginx/ssl/baikal.key; # unseren Schlüssel benutzen

root /var/www;

index index.html index.htm index.php;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to displaying a 404.

try_files $uri $uri/ /index.html;

# Uncomment to enable naxsi on this location

# include /etc/nginx/naxsi.rules

}

location /doc/ {

alias /usr/share/doc/;

autoindex on;

allow 127.0.0.1;

allow ::1;

deny all;

}

location ~ ^(.+.php)(.*)$ { # damit PHP richtig genutzt wird

try_files $fastcgi_script_name =404;

fastcgi_split_path_info ^(.+.php)(.*)$;

fastcgi_pass unix:/var/run/php5-fpm.sock;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

include /etc/nginx/fastcgi_params;

}

rewrite ^/.well-known/caldav /baikal/html/dav.php redirect;

rewrite ^/.well-known/carddav /baikal/html/dav.php redirect;

charset utf-8;

location ~ /(.ht|Core|Specific) {

deny all;

return 404;

}

}

Damit unsere Änderungen auch angenommen werden, starten wir alles neu:

sudo /etc/init.d/nginx restart

sudo /etc/init.d/php5-fpm restart

4. Baikal installieren

Als nächstes bereiten wir die Installation von Baikal vor (die aktuellste Fassung findet ihr unter https://github.com/fruux/Baikal/releases):

cd /var/www

sudo wget https://github.com/fruux/Baikal/releases/download/0.4.6/baikal-0.4.6.zip

sudo unzip baikal-*.zip

sudo rm baikal-*.zip

sudo chown -R www-data:www-data baikal/

cd baikal

sudo touch Specific/ENABLE_INSTALL

sudo chmod 755 Specific/

sudo chmod 755 Specific/db/

Um Baikal nutzen zu können, braucht der CalDAV / CardDAV Server jetzt nur noch unter „https://[IPv6Adresse]/baikal/html/admin/install/“ bzw. „https://SUB.DOMAIN.XYZ/baikal/html/admin/install/“ installiert werden. Damit unter Windows 10 die Anmeldung funktioniert, muss bei den Einstellung „WebDAV authentification type“ auf „Basic“ gestellt werden (außerdem muss beim Anlegen des Benutzers eine Mail-Adresse als Benutzername verwendet werden).

Nach Installation und der Einrichtung der Benutzer, Kalender und Telefonbücher können diese in den entsprechenden Programmen genutzt werden:

CalDav/CardDav (allgemein):

https://SUB.DOMAIN.XYZ/baikal/html/dav.php/calendars/BENUTZER/KALENDER/

https://SUB.DOMAIN.XYZ/baikal/html/dav.php/addressbooks/BENUTZER/TELEFONBUCH/

CalDav/CardDav (für iOS/macOS):

https://SUB.DOMAIN.XYZ/baikal/html/dav.php/principals/BENUTZER/

Weiterführende Links und Dank an:

Jan Karres

Andrew Oberstar

ruhezustand.net

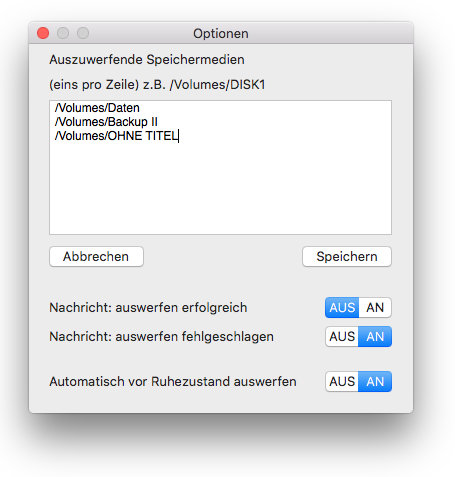

Unter dem Menüpunkt „Optionen“ erscheint ein Fenster, in dem die Pfade zu den auszuwerfenden Speichermedien eingetragen werden. Dabei darf nur jeweils ein Pfad pro Zeile stehen, wie auf dem folgenden Bild beispielhaft zu sehen ist.

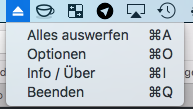

Unter dem Menüpunkt „Optionen“ erscheint ein Fenster, in dem die Pfade zu den auszuwerfenden Speichermedien eingetragen werden. Dabei darf nur jeweils ein Pfad pro Zeile stehen, wie auf dem folgenden Bild beispielhaft zu sehen ist. Über die Optionen lässt sich auch einstellen, ob Nachrichten über das erfolgreiche und/ oder fehlgeschlagene Auswerfen von Speichermedien angezeigt werden sollen.

Über die Optionen lässt sich auch einstellen, ob Nachrichten über das erfolgreiche und/ oder fehlgeschlagene Auswerfen von Speichermedien angezeigt werden sollen.